Zombie Crapware Cách Bảng nhị phân nền tảng Windows hoạt động

Ít người chú ý vào thời điểm đó, nhưng Microsoft đã thêm một tính năng mới vào Windows 8 cho phép các nhà sản xuất lây nhiễm phần mềm UEFI bằng crapware. Windows sẽ tiếp tục cài đặt và phục hồi phần mềm rác này ngay cả sau khi bạn thực hiện cài đặt sạch.

Tính năng này tiếp tục có mặt trên Windows 10 và nó hoàn toàn bí ẩn tại sao Microsoft sẽ cung cấp cho các nhà sản xuất PC nhiều sức mạnh như vậy. Nó nhấn mạnh tầm quan trọng của việc mua PC từ Microsoft Store - ngay cả khi thực hiện cài đặt sạch cũng có thể không thoát khỏi tất cả các bloatware được cài đặt sẵn.

WPBT 101

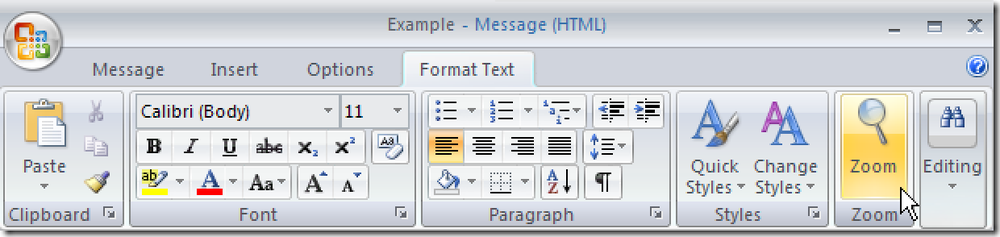

Bắt đầu với Windows 8, một nhà sản xuất PC có thể nhúng một chương trình - về cơ bản là tệp Windows .exe - trong phần sụn UEFI của PC. Điều này được lưu trữ trong phần Binary Table Binary Table (WPBT) của phần mềm Windows Windows. Bất cứ khi nào Windows khởi động, nó sẽ xem phần sụn UEFI cho chương trình này, sao chép nó từ phần sụn vào ổ đĩa hệ điều hành và chạy nó. Windows tự cung cấp không có cách nào để ngăn chặn điều này xảy ra. Nếu phần sụn UEFI của nhà sản xuất cung cấp nó, Windows sẽ chạy nó mà không có câu hỏi.

LSE của Lenovo và các lỗ hổng bảo mật của Lenovo

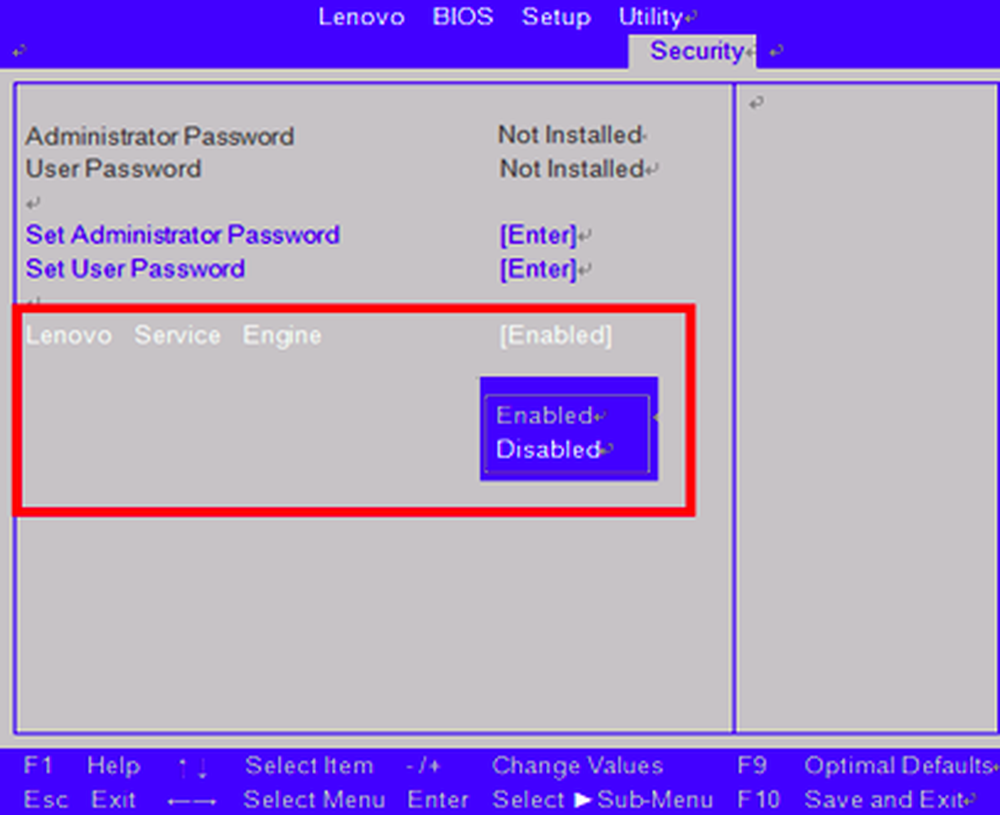

Không thể viết về tính năng nghi vấn này mà không lưu ý đến trường hợp khiến nó được chú ý. Lenovo đã vận chuyển nhiều loại PC khác nhau với cái gọi là Công cụ Dịch vụ Lenovo Lenovo (LSE) được kích hoạt. Dưới đây là những gì Lenovo tuyên bố là một danh sách đầy đủ các PC bị ảnh hưởng.

Khi chương trình được Windows 8 tự động chạy, Lenovo Service Engine sẽ tải xuống một chương trình có tên là Trình tối ưu hóa OneKey và báo cáo một số lượng dữ liệu trở lại cho Lenovo. Lenovo thiết lập các dịch vụ hệ thống được thiết kế để tải xuống và cập nhật phần mềm từ Internet, khiến chúng không thể xóa chúng - thậm chí chúng sẽ tự động quay lại sau khi cài đặt Windows sạch.

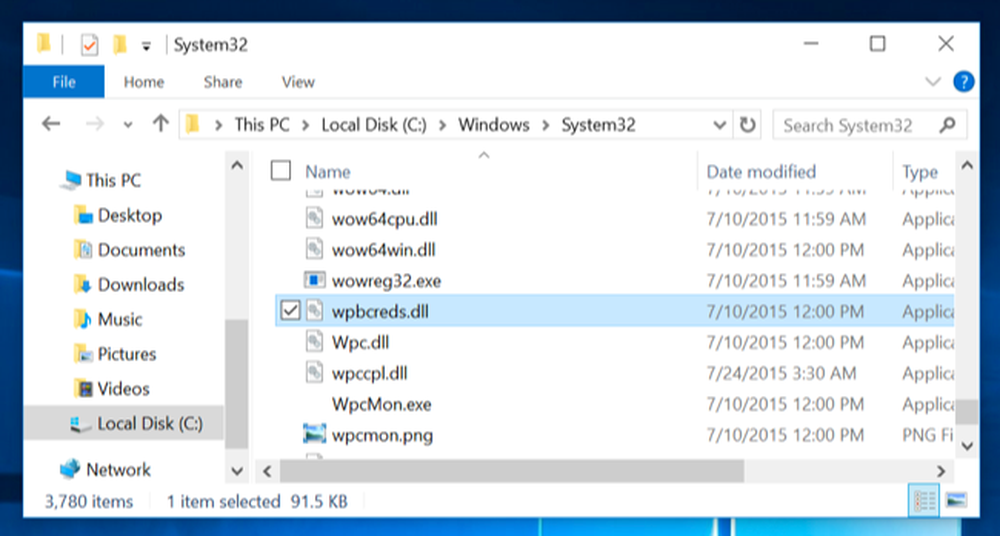

Lenovo đã đi xa hơn nữa, mở rộng kỹ thuật mờ ám này sang Windows 7. Phần mềm UEFI kiểm tra tệp C: \ Windows \ system32 \ autochk.exe và ghi đè lên nó bằng phiên bản của Lenovo. Chương trình này chạy lúc khởi động để kiểm tra hệ thống tệp trên Windows và thủ thuật này cho phép Lenovo cũng thực hiện thao tác khó chịu này trên Windows 7. Nó chỉ cho thấy rằng WPBT thậm chí không cần thiết - các nhà sản xuất PC có thể có phần cứng của họ ghi đè lên các tệp hệ thống Windows.

Microsoft và Lenovo đã phát hiện ra một lỗ hổng bảo mật lớn với điều này có thể bị khai thác, vì vậy Lenovo đã may mắn ngừng vận chuyển PC với thứ rác rưởi khó chịu này. Lenovo cung cấp bản cập nhật sẽ loại bỏ LSE khỏi máy tính xách tay và bản cập nhật sẽ loại bỏ LSE khỏi máy tính để bàn. Tuy nhiên, những thứ này không được tải xuống và cài đặt tự động, vì vậy nhiều PC Lenovo có lẽ bị ảnh hưởng nhất sẽ tiếp tục cài đặt rác này trong phần sụn UEFI của chúng.

Đây chỉ là một vấn đề bảo mật khó chịu khác từ nhà sản xuất PC đã mang đến cho chúng ta những chiếc PC bị nhiễm Superfish. Không rõ liệu các nhà sản xuất PC khác có lạm dụng WPBT theo cách tương tự trên một số PC của họ không.

Microsoft nói gì về điều này?

Như Lenovo lưu ý:

Mới đây, Microsoft Microsoft đã phát hành các hướng dẫn bảo mật cập nhật về cách triển khai tốt nhất tính năng này. Việc sử dụng LSE của Lenovo không phù hợp với các nguyên tắc này và vì vậy Lenovo đã ngừng cung cấp các mẫu máy tính để bàn với tiện ích này và khuyến nghị khách hàng sử dụng tiện ích này để chạy tiện ích dọn dẹp sạch sẽ, loại bỏ các tệp LSE khỏi máy tính để bàn.

Nói cách khác, tính năng Lenovo LSE sử dụng WPBT để tải xuống phần mềm rác từ Internet đã được cho phép theo hướng dẫn và thiết kế ban đầu của Microsoft cho tính năng WPBT. Các hướng dẫn chỉ được tinh chỉnh.

Microsoft không cung cấp nhiều thông tin về điều này. Chỉ có một tệp .docx duy nhất - thậm chí không phải là trang web - trên trang web của Microsoft có thông tin về tính năng này. Bạn có thể tìm hiểu tất cả những gì bạn muốn về nó bằng cách đọc tài liệu. Nó giải thích lý do của Microsoft về việc bao gồm tính năng này, sử dụng phần mềm chống trộm liên tục làm ví dụ:

Mục đích chính của WPBT là cho phép phần mềm quan trọng tồn tại ngay cả khi hệ điều hành đã thay đổi hoặc được cài đặt lại trong một cấu hình sạch sẽ. Một trường hợp sử dụng cho WPBT là cho phép phần mềm chống trộm được yêu cầu duy trì trong trường hợp thiết bị bị đánh cắp, định dạng và cài đặt lại. Trong kịch bản này, chức năng WPBT cung cấp khả năng cho phần mềm chống trộm tự cài đặt lại vào hệ điều hành và tiếp tục hoạt động như dự định.

Sự bảo vệ tính năng này chỉ được thêm vào tài liệu sau khi Lenovo sử dụng nó cho các mục đích khác.

PC của bạn có bao gồm phần mềm WPBT không?

Trên PC sử dụng WPBT, Windows đọc dữ liệu nhị phân từ bảng trong phần sụn UEFI và sao chép nó vào một tệp có tên wpbbin.exe khi khởi động.

Bạn có thể kiểm tra PC của chính mình để xem nhà sản xuất có đưa phần mềm vào WPBT không. Để tìm hiểu, hãy mở thư mục C: \ Windows \ system32 và tìm tệp có tên wpbbin.exe. Tệp C: \ Windows \ system32 \ wpbbin.exe chỉ tồn tại nếu Windows sao chép nó từ phần sụn UEFI. Nếu không có, nhà sản xuất PC của bạn đã không sử dụng WPBT để tự động chạy phần mềm trên PC của bạn.

Tránh WPBT và các đồ rác khác

Microsoft đã thiết lập thêm một vài quy tắc cho tính năng này trong bối cảnh lỗi bảo mật vô trách nhiệm của Lenovo. Nhưng điều khó hiểu là tính năng này thậm chí còn tồn tại ngay từ đầu - và đặc biệt là Microsoft sẽ cung cấp cho các nhà sản xuất PC mà không có bất kỳ yêu cầu hoặc hướng dẫn bảo mật rõ ràng nào về việc sử dụng nó..

Các hướng dẫn sửa đổi hướng dẫn các OEM đảm bảo người dùng thực sự có thể vô hiệu hóa tính năng này nếu họ không muốn, nhưng hướng dẫn của Microsoft đã không ngăn các nhà sản xuất PC lạm dụng bảo mật Windows trong quá khứ. Chứng kiến Samsung vận chuyển PC với Windows Update bị vô hiệu hóa vì điều đó dễ hơn làm việc với Microsoft để đảm bảo các trình điều khiển thích hợp đã được thêm vào Windows Update.

Đây là một ví dụ khác về các nhà sản xuất PC không coi trọng bảo mật của Windows. Nếu bạn dự định mua một PC Windows mới, chúng tôi khuyên bạn nên mua một cái từ Microsoft Store, Microsoft thực sự quan tâm đến những PC này và đảm bảo chúng không có phần mềm gây hại như Superfish của Lenovo, Disable_WindowsUpdate.exe, tính năng LSE của Lenovo, và tất cả những thứ linh tinh khác mà một PC thông thường có thể đi kèm.

Khi chúng tôi viết bài này trong quá khứ, nhiều độc giả đã trả lời rằng điều này là không cần thiết bởi vì bạn luôn có thể thực hiện cài đặt Windows sạch để thoát khỏi mọi bloatware. Chà, rõ ràng điều đó không đúng - cách chắc chắn duy nhất để có được một PC Windows không có bloatware là từ Microsoft Store. Nó không nên theo cách này, nhưng nó là.

Điều đặc biệt đáng lo ngại về WPBT không chỉ là sự thất bại hoàn toàn của Lenovo trong việc sử dụng nó để đưa các lỗ hổng bảo mật và phần mềm rác vào các bản cài đặt Windows sạch. Điều đặc biệt đáng lo ngại là Microsoft cung cấp các tính năng như thế này cho các nhà sản xuất PC ngay từ đầu - đặc biệt là không có giới hạn hoặc hướng dẫn phù hợp.

Phải mất vài năm trước khi tính năng này thậm chí còn được chú ý trong thế giới công nghệ rộng lớn hơn và điều đó chỉ xảy ra do một lỗ hổng bảo mật khó chịu. Ai biết được những tính năng khó chịu nào khác được đưa vào Windows để các nhà sản xuất PC lạm dụng. Các nhà sản xuất PC đang thu hút danh tiếng của Windows thông qua muck và Microsoft cần kiểm soát chúng.

Tín dụng hình ảnh: Cory M. Grenier trên Flickr