Mạng Wi-Fi của bạn rất dễ bị tổn thương Cách bảo vệ chống lại KRACK

Hôm nay, các nhà nghiên cứu bảo mật đã xuất bản một bài báo chi tiết về lỗ hổng nghiêm trọng trong WPA2, giao thức giữ an toàn cho hầu hết các mạng Wi-FI hiện đại - bao gồm cả mạng trong nhà bạn. Đây là cách bảo vệ bạn khỏi những kẻ tấn công.

KRACK là gì và tôi có nên lo lắng không?

KRACK là viết tắt cho cuộc tấn công cài đặt lại khóa. Khi bạn kết nối thiết bị mới với mạng Wi-Fi và nhập mật khẩu, bắt tay 4 bước sẽ đảm bảo sử dụng đúng mật khẩu. Tuy nhiên, bằng cách thao tác một phần của cái bắt tay này, kẻ tấn công có thể nhìn thấy và giải mã phần lớn những gì xảy ra trên mạng Wi-Fi, ngay cả khi chủ sở hữu của nó không biết mật khẩu. (Nếu bạn thiên về kỹ thuật và bảo mật, bạn có thể đọc toàn bộ bài viết để biết thêm chi tiết.)

Khi ai đó có quyền truy cập vào mạng của bạn theo cách này, họ có thể thấy nhiều dữ liệu bạn truyền hoặc thậm chí tiêm dữ liệu của riêng họ - như ransomware và phần mềm độc hại khác - vào các trang web bạn truy cập (ít nhất là các trang web sử dụng HTTP - sử dụng HTTPS nên an toàn hơn từ tiêm).

Tại thời điểm viết bài này, hầu như tất cả các thiết bị đều dễ bị KRACK, ít nhất là ở một số hình dạng hoặc hình thức. Các thiết bị Linux và Android dễ bị tổn thương nhất, do ứng dụng khách Wi-Fi cụ thể mà chúng sử dụng - thật tầm thường khi thấy một lượng lớn dữ liệu được truyền bởi các thiết bị này. Lưu ý rằng KRACK không tiết lộ mật khẩu Wi-Fi của bạn cho kẻ tấn công, vì vậy việc thay đổi nó sẽ không bảo vệ bạn. Tuy nhiên, WPA2 không bị hỏng không thể khắc phục - vấn đề có thể được khắc phục bằng các bản cập nhật phần mềm, chúng tôi sẽ nói về vấn đề này ngay lập tức.

Bạn có nên lo lắng? Vâng, ít nhất là phần nào. Nếu bạn đang ở trong một gia đình, thì khả năng bạn bị nhắm mục tiêu sẽ nhỏ hơn so với khi bạn ở trong một tòa nhà chung cư bận rộn, nhưng miễn là bạn dễ bị tổn thương, bạn nên cảnh giác. Có lẽ nên dừng sử dụng Wi-Fi công cộng, thậm chí cả mật khẩu được bảo vệ cho đến khi các bản vá được phát hành.

Rất may, có một vài điều bạn có thể làm để bảo vệ chính mình.

Cách bảo vệ bản thân khỏi các cuộc tấn công KRACK

Đây là một vấn đề bảo mật lớn có thể sẽ phổ biến trong một thời gian khá dài. Tuy nhiên, đây là những điều bạn nên làm ngay bây giờ.

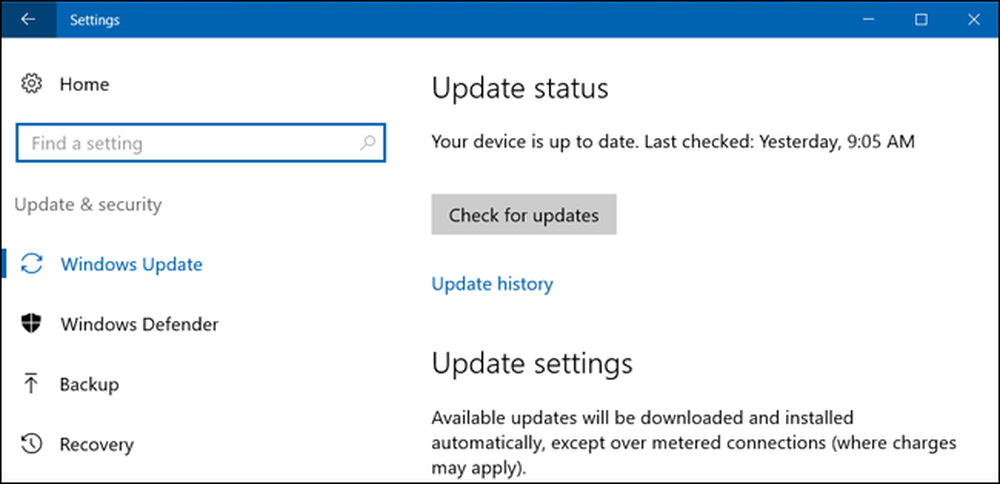

Luôn cập nhật tất cả các thiết bị của bạn (Nghiêm túc)

Bạn có biết làm thế nào PC và điện thoại của bạn luôn cằn nhằn bạn về các bản cập nhật phần mềm và bạn chỉ cần nhấp vào Cài đặt cài đặt sau đó? Đừng làm thế nữa! Nghiêm túc mà nói, những cập nhật đó vá các lỗ hổng như thế này, thứ bảo vệ bạn khỏi mọi thứ khó chịu.

Rất may, miễn là một thiết bị trong một cặp được vá - bộ định tuyến hoặc máy tính / điện thoại / máy tính bảng kết nối với nó - dữ liệu được truyền giữa chúng phải an toàn.

Điều đó có nghĩa là nếu bạn cập nhật phần sụn của bộ định tuyến, mạng của bạn sẽ được bảo vệ. Nhưng bạn vẫn muốn cập nhật máy tính xách tay, điện thoại, máy tính bảng và bất kỳ thiết bị nào khác mà bạn mang đến các mạng Wi-Fi khác, trong trường hợp chúng không được vá. Rất may, máy tính, điện thoại và máy tính bảng của bạn sẽ thông báo cho bạn về các bản cập nhật; đây là những gì chúng ta biết đã được vá ngay bây giờ:

- PC đang chạy các cửa sổ 10, 8, 8.1 và 7 được vá kể từ ngày 10 tháng 10 năm 2017, giả sử tất cả các bản cập nhật đã được cài đặt.

- Máy Mac được vá từ ngày 31 tháng 10 năm 2017, giả sử họ đã cài đặt macOS High Sierra 10.13.1.

- iPhone và iPad được vá kể từ ngày 31 tháng 10 năm 2017, giả sử họ đã cài đặt iOS 11.1

- Android các thiết bị nên được vá kể từ bản vá bảo mật ngày 6 tháng 11 năm 2017, sẽ được tung ra cho các thiết bị Nexus và Pixel. Các thiết bị Android khác sẽ nhận được bản cập nhật khi nhà sản xuất phát hành chúng.

- ChromeOS các thiết bị nên được vá kể từ ngày 28 tháng 10 năm 2017, giả sử họ đã cài đặt Chrome OS 62.

- Hầu hết các PC đang chạy Linux nên được vá, giả sử họ theo kịp các bản cập nhật. Ubuntu 14.04 trở lên, Arch, Debian và Gentoo đều đã phát hành bản vá.

Điều này là tốt để biết, nhưng bạn cũng nên kiểm tra định kỳ trang web của nhà sản xuất bộ định tuyến để biết các bản cập nhật chương trình cơ sở của bộ định tuyến - nếu bạn có bộ định tuyến cũ hơn, nó có thể không được cập nhật, nhưng nhiều người mới hơn hy vọng nên có. (Nếu bạn không nhận được bản cập nhật, thì đây có thể là thời điểm tốt để nâng cấp bộ định tuyến đó - chỉ cần đảm bảo rằng bộ mới của bạn đã được vá cho KRACK trước khi bạn mua.)

Trong khi đó, nếu bộ định tuyến của bạn là không phải đã được vá, điều cực kỳ quan trọng là mọi thiết bị trên mạng gia đình của bạn làm. Thật không may, một số có thể không bao giờ có được chúng. Chẳng hạn, các thiết bị Android không luôn nhận được các bản cập nhật kịp thời và một số có thể không bao giờ nhận được một bản cập nhật cho KRACK. Các thiết bị Smarthome cũng có thể có vấn đề, vì chúng vẫn có thể bị phần mềm độc hại biến chúng thành một phần của mạng botnet. Theo dõi các bản cập nhật chương trình cơ sở cho bất kỳ thiết bị kết nối Wi-Fi nào khác mà bạn sử dụng và gửi email cho nhà sản xuất của các thiết bị đó để xem chúng có được phát hành hay đang có kế hoạch phát hành bản vá hay không. Hy vọng, vì lỗ hổng này đã tạo ra làn sóng lớn, các nhà sản xuất thiết bị sẽ thực sự được khuyến khích phát hành bản vá.

Dưới đây là danh sách đang chạy của các thiết bị đã được vá hoặc sẽ sớm nhận được các bản vá.

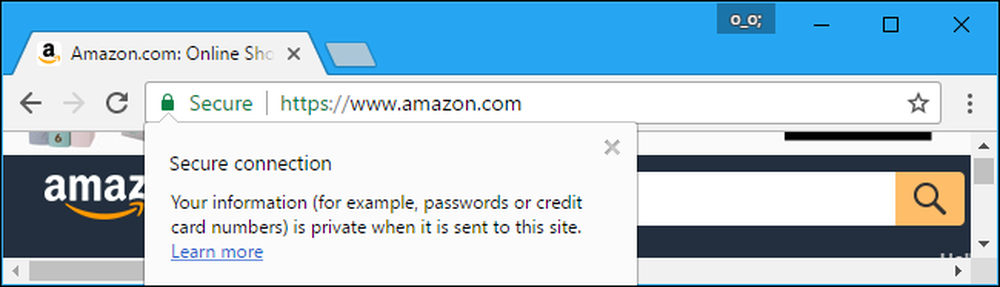

Sử dụng HTTPS trên các trang web hỗ trợ nó (Có lẽ bạn đã làm)

Trong khi bạn chờ thiết bị của mình nhận bản vá, hãy đảm bảo bạn chăm sóc dữ liệu cá nhân của mình. Nếu bạn làm bất cứ điều gì nhạy cảm qua internet - email, ngân hàng, bất kỳ trang web nào yêu cầu mật khẩu - hãy đảm bảo bạn làm điều đó qua HTTPS. HTTPS không hoàn hảo và một số trang web đã không triển khai đúng cách (như Match.com, như được hiển thị bởi các nhà nghiên cứu), nhưng nó vẫn sẽ bảo vệ bạn trong nhiều tình huống.

Rất may, ngày càng có nhiều trang web sử dụng HTTPS theo mặc định, vì vậy bạn không cần phải làm gì nhiều - chỉ cần đảm bảo bạn thấy biểu tượng khóa nhỏ đó khi bạn kết nối với bất kỳ trang web nào yêu cầu thông tin mật khẩu hoặc thẻ tín dụng. Và đảm bảo rằng biểu tượng khóa vẫn ở đó khi bạn sử dụng trang web, vì kẻ tấn công có thể cố gắng tước bảo vệ HTTPS bất cứ lúc nào.

Thay đổi Cài đặt mặc định trên Bộ định tuyến của bạn và các thiết bị khác

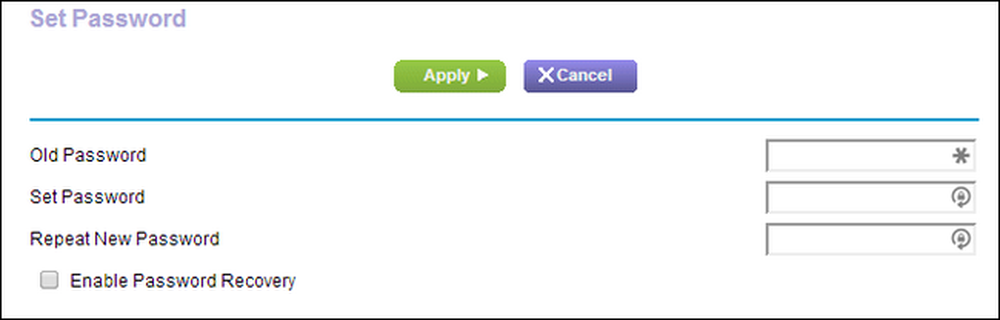

Ngay cả khi bộ định tuyến của bạn bị vá, điều đó không có nghĩa là nó an toàn trước các cuộc tấn công khác. Ai đó có thể thỏa hiệp một trong các thiết bị của bạn bằng cách sử dụng một cuộc tấn công KRACK, sau đó cài đặt phần mềm độc hại tấn công mạng của bạn theo những cách khác - như đăng nhập vào bộ định tuyến của bạn bằng mật khẩu đi kèm. Đảm bảo bạn không sử dụng mật khẩu mặc định trên bất kỳ thiết bị nào trong nhà, đảm bảo rằng bộ định tuyến của bạn sử dụng WPA2 với mã hóa AES và vô hiệu hóa các tính năng của bộ định tuyến không an toàn như WPS và UPnP. Đây là tất cả những điều cơ bản mọi người nên làm, nhưng bây giờ là thời điểm tốt để kiểm tra lại.

Chạy Antivirus và Anti-Malware trên PC của bạn

Việc này không cần phải nói - vì bạn đã sẵn sàng thực hiện - nhưng hãy chắc chắn rằng bạn có phần mềm chống vi-rút và phần mềm chống phần mềm độc hại đang chạy trên PC. Các cuộc tấn công KRACK có thể được sử dụng để tiêm phần mềm độc hại vào các trang web bạn truy cập và chỉ sử dụng ý thức thông thường, sẽ không bảo vệ bạn. Chúng tôi khuyên bạn nên sử dụng Windows Defender, được tích hợp sẵn trong Windows 8 và 10, cho phần mềm chống vi-rút của bạn, cùng với Malwarebytes Anti-Malware để bảo vệ bạn khỏi các hoạt động khai thác trình duyệt và các loại tấn công khác. Ngay cả khi tất cả các thiết bị của bạn được vá hoàn toàn so với KRACK, bạn vẫn nên sử dụng các chương trình này.

Nói tóm lại, lỗ hổng này là một lỗ hổng lớn và cách duy nhất để thực sự bảo vệ chính bạn là đảm bảo bộ định tuyến và tất cả các thiết bị được kết nối Wi-Fi của bạn được cập nhật. Nhưng trong khi chúng tôi chờ đợi các bản cập nhật đó, bảo mật máy tính cơ bản có thể đi một chặng đường dài: sử dụng HTTPS bất cứ nơi nào bạn có thể, không sử dụng mật khẩu mặc định trên thiết bị của bạn, chạy phần mềm chống vi-rút và chống phần mềm độc hại và cập nhật phần mềm của bạn ngay khi bạn nhận được thông báo đó. Bạn không muốn bị tấn công chỉ để nhận ra năm phút cập nhật có thể giữ an toàn cho dữ liệu của bạn.